Кейбір пайдаланушылар екі компьютер арасында жеке виртуалды желіні құруға қызығушылық танытады. Тапсырма VPN технологиясын (Virtual Private Network) қолдану арқылы жүзеге асырылады. Қосылу ашық немесе жабық утилиталар мен бағдарламалар арқылы жүзеге асырылады. Барлық компоненттерді сәтті орнатқаннан және конфигурациялағаннан кейін процедураны аяқталған деп санауға болады және байланыс қорғалған. Бұдан әрі, Linux ядросына негізделген амалдық жүйеде OpenVPN клиенті арқылы технологияны енгізу туралы егжей-тегжейлі талқылаймыз.

Linux жүйесінде OpenVPN орнатыңыз

Көптеген пайдаланушылар дистрибьюторларды Ubuntu негізінде пайдаланады, сондықтан бүгінгі күні нұсқаулар осы нұсқаларға негізделетін болады. Басқа жағдайларда, сіз өзіңіздің жүйеңіздің ресми құжаттамасында оқуға болатын үлестіру синтаксисін ұстануыңыз керек болмаса, сіз OpenVPN орнату мен конфигурациялаудағы түбегейлі айырмашылықты байқамайсыз. Әр әрекетті егжей-тегжейлі түсіну үшін сіз барлық процестермен кезең-кезеңімен танысуды ұсынамыз.

OpenVPN-нің жұмыс істеуі екі түйін (компьютер немесе сервер) арқылы жүретінін ескеріңіз, бұл орнату мен конфигурация қосылыстың барлық қатысушыларына қолданылады. Біздің келесі нұсқаулықта екі дереккөзбен жұмыс жасайтын боламыз.

1-қадам: OpenVPN орнатыңыз

Әрине, барлық қажетті кітапханаларды компьютерлерге қосудан бастау керек. Тапсырманы орындау үшін эксклюзивті орнатылған ОЖ қолданылатындығына дайын болыңыз. «Терминал».

- Мәзірді ашып, консольді іске қосыңыз. Сондай-ақ, мұны пернелер тіркесімін басу арқылы жасауға болады. Ctrl + Alt + T.

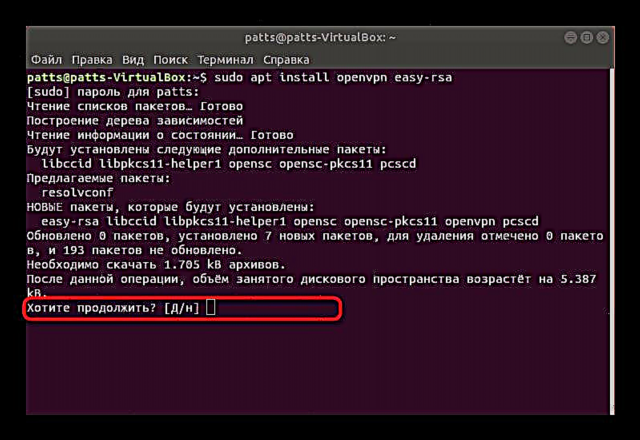

- Пәрменді тіркеңіз

sudo apt openvpn оңай орнатыңызбарлық қажетті репозиторийлерді орнату үшін. Кіргеннен кейін басыңыз Енгізіңіз. - Супер пайдаланушының есептік жазбасына арналған парольді көрсетіңіз. Теру кезіндегі таңбалар өрісте көрсетілмейді.

- Сәйкес опцияны таңдау арқылы жаңа файлдардың қосылуын растаңыз.

Орнату екі құрылғыда да жасалғаннан кейін келесі қадамға өтіңіз.

2-қадам: Куәландырушы орталықты құру және күйге келтіру

Техникалық сипаттама орталығы ашық кілттерді тексеруге жауап береді және қатты шифрлауды қамтамасыз етеді. Ол басқа пайдаланушылар қосылатын құрылғыда жасалады, сондықтан қалаған компьютерде консольді ашып, келесі әрекеттерді орындаңыз:

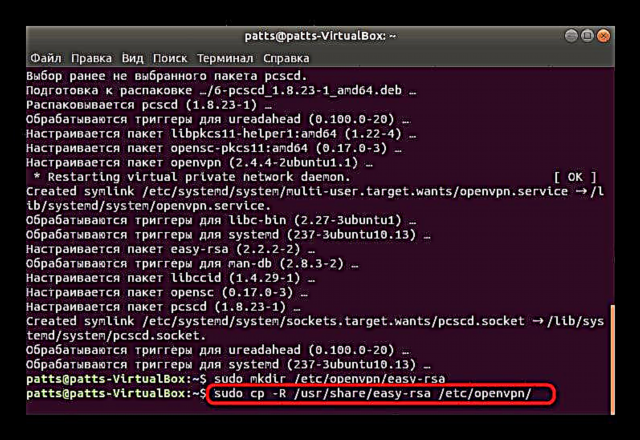

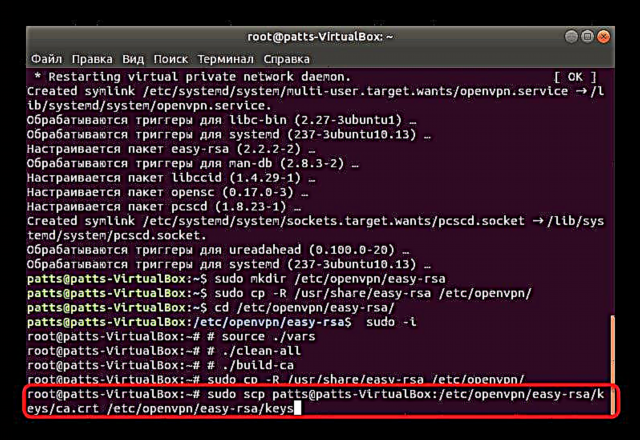

- Біріншіден, барлық кілттерді сақтау үшін қалта жасалады. Сіз оны кез-келген жерге орналастыра аласыз, бірақ қауіпсіз орынды таңдаған дұрыс. Пәрменді қолданыңыз

sudo mkdir / etc / openvpn / оңай-рсақайда / т.б / openvpn / оңай-рса - каталог құру орны. - Әрі қарай, осы папкаға оңай rsa қондырылатын сценарийлерді орналастыру керек және бұл арқылы жасалады

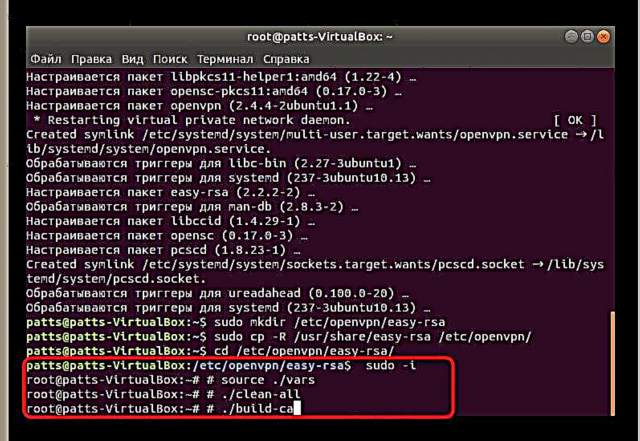

sudo cp -R / usr / share / easy-rsa / etc / openvpn /. - Дайын каталогта куәландырушы орталық құрылады. Алдымен осы қалтаға өтіңіз

CD / etc / openvpn / оңай-рса /. - Содан кейін өріске келесі пәрменді қойыңыз:

судо -i

# қайнар ./vars

# ./clean-all

# ./build-ca

Әзірге серверлік компьютерді жалғыз қалдыруға және клиенттік құрылғыларға көшуге болады.

3-қадам: Клиент сертификаттарын теңшеңіз

Төменде көрсетілген нұсқаулар дұрыс жұмыс істейтін қауіпсіз қосылымды ұйымдастыру үшін әр клиенттің компьютерінде орындалуы керек.

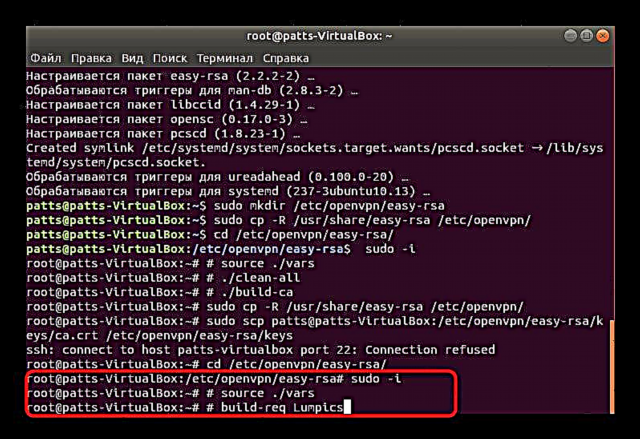

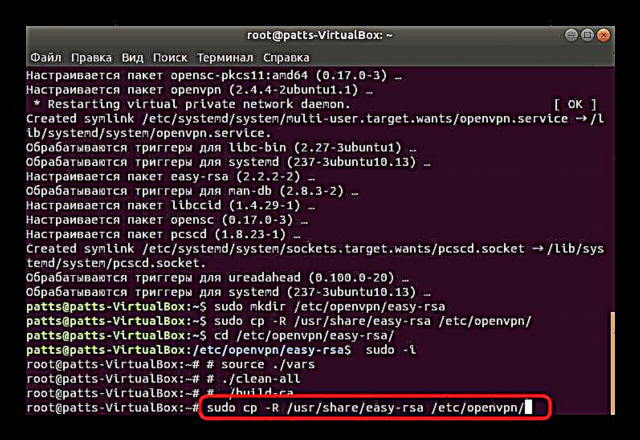

- Консольді ашып, команданы жазыңыз

sudo cp -R / usr / share / easy-rsa / etc / openvpn /барлық қажетті сценарийлерді көшіру. - Бұрын сервердің жеке компьютерінде жеке сертификат файлы жасалынған. Енді оны көшіріп, басқа компоненттермен бірге қалтаға салу керек. Мұны істеудің ең қарапайым тәсілі - команда арқылы.

sudo scp пайдаланушы аты @ хост: /etc/openvpn/easy-rsa/keys/ca.crt / etc / openvpn / easy-rsa / keysқайда пайдаланушы аты @ хост - жүктеу жүзеге асырылатын жабдықтың мекен-жайы. - Жеке құпия кілтті жасау ғана қалады, сондықтан кейінірек ол арқылы қосылады. Мұны сценарий сақтау қалтасына өту арқылы жасаңыз

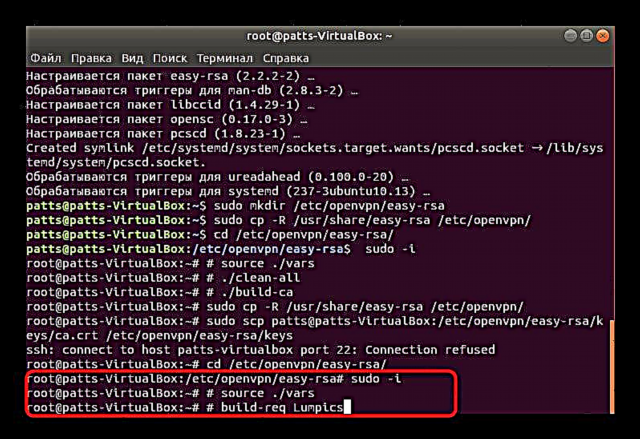

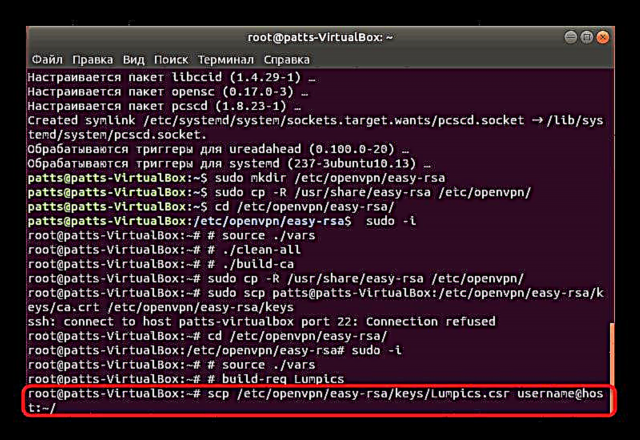

CD / etc / openvpn / оңай-рса /. - Файл құру үшін пәрменді қолданыңыз:

судо -i

# қайнар ./vars

# құрастыру-req Өтіріктер

Өңештер бұл жағдайда көрсетілген файл атауы. Жасалған кілт қалған каталогтармен бірге бір каталогта болуы керек.

- Оның қосылуының түпнұсқалығын растау үшін серверге дайын қол жеткізу кілтін жіберу ғана қалады. Бұл жүктеу жасалған команданың көмегімен жасалады. Сіз енгізуіңіз керек

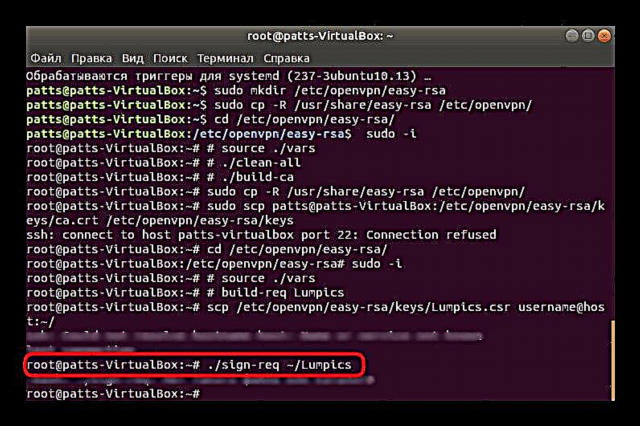

scp /etc/openvpn/easy-rsa/keys/Lumpics.csr пайдаланушы аты @ хост: ~ /қайда пайдаланушы аты @ хост жіберілетін компьютердің атауы, және Кірпіктер.csr - кілті бар файл атауы. - Компьютердің серверінде кілтті құптаңыз

./sign-req ~ / кесектерқайда Өңештер - файл атауы. Осыдан кейін құжатты қайта қайтарыңызsudo scp пайдаланушы аты @ хост: /home/Lumpics.crt / etc / openvpn / easy-rsa / пернелер.

Бұл жерде барлық алдын-ала жұмыстар аяқталды, OpenVPN-ді қалыпты жағдайға келтіру ғана қалады және сіз бір немесе бірнеше клиенттермен жеке шифрланған қосылымды қолдана аласыз.

4-қадам: OpenVPN теңшеу

Келесі нұсқаулық клиентті де, серверді де қамтиды. Біз бәрін іс-әрекеттерге қарай бөлеміз және машиналардағы өзгерістер туралы ескертеміз, сондықтан сіз тек нұсқауларды орындауыңыз керек.

- Алдымен команданың көмегімен сервердің компьютерінде конфигурация файлын жасаңыз

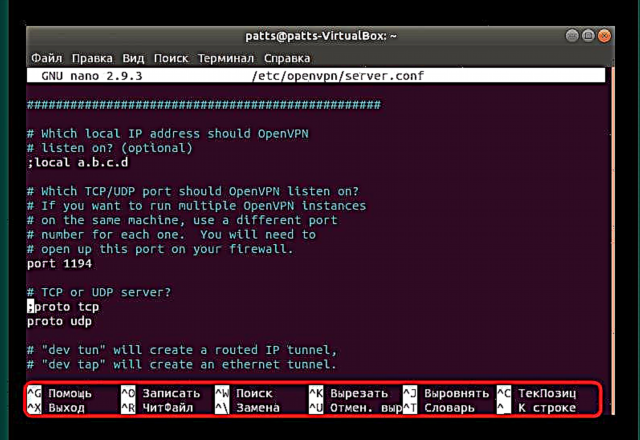

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. Клиенттік құрылғыларды конфигурациялау кезінде бұл файл бөлек жасалуы керек. - Әдепкі мәндерді тексеріңіз. Көріп отырғаныңыздай, порт пен хаттама стандартты, бірақ қосымша параметрлер жоқ.

- Жасалған конфигурация файлын редактор арқылы іске қосыңыз

sudo нано /etc/openvpn/server.conf. - Біз барлық мәндерді өзгерту туралы егжей-тегжейлі айтпаймыз, өйткені кейбір жағдайларда олар жеке болады, бірақ файлдағы стандартты жолдар болуы керек, және ұқсас сурет келесідей болады:

порт 1194

проте удп

comp-lzo

әзірлеу

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

сертификат /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

топологияның ішкі желісі

сервер 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtБарлық өзгертулер аяқталғаннан кейін параметрлерді сақтап, файлды жабыңыз.

- Сервер бөлігімен жұмыс аяқталды. OpenVPN-ді жасалған теңшелім файлы арқылы іске қосыңыз

openvpn /etc/openvpn/server.conf. - Енді клиенттік құрылғыларға келейік. Жоғарыда айтылғандай, параметрлер файлы да осында жасалады, бірақ бұл жолы ол орамнан шығарылмаған, сондықтан пәрмен келесідей болады:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - Жоғарыда көрсетілгендей файлды іске қосыңыз және келесі жолдарды қосыңыз:

клиент.

әзірлеу

проте удп

қашықтағы 194.67.215.125 1194

шексіз қайталап көріңіз

дворян

перне-кілт

тұру

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

кілт /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

етістік 3Өңдеу аяқталған кезде, OpenVPN іске қосыңыз:

openvpn /etc/openvpn/client.conf. - Пәрменді тіркеңіз

ifconfigжүйенің жұмыс істейтініне көз жеткізу үшін. Көрсетілген барлық мәндердің ішінде интерфейс болуы керек tun0.

Компьютердің барлық клиенттері үшін трафикті қайта бағыттау және Интернетке қол жетімділікті ашу үшін келесі пәрмендерді бір-бірлеп қосу керек.

sysctl -w net.ipv4.ip_forward = 1

ипптабельдер -A INPUT -p udp - порт 1194 -j ACCEPT

ипплабельдер -I FORWARD -i tun0 -o eth0 -j ACCEPT

ипплабельдер -I FORWARD -i eth0 -o tun0 -j ACCEPT

Иптабельдер -t nat -A POSTOUTING -o eth0 -j MASQUERADE

Бүгінгі мақалада сіз серверде және клиентте OpenVPN орнатумен және конфигурациясымен таныстыңыз. Сізге көрсетілген ескертулерге назар аударуға кеңес береміз «Терминал» қате кодтарын, бар болса, оқып шығыңыз. Мұндай әрекеттер қосылыстағы проблемалардың алдын алуға көмектеседі, өйткені проблеманы жедел шешу туындаған басқа мәселелердің пайда болуына жол бермейді.